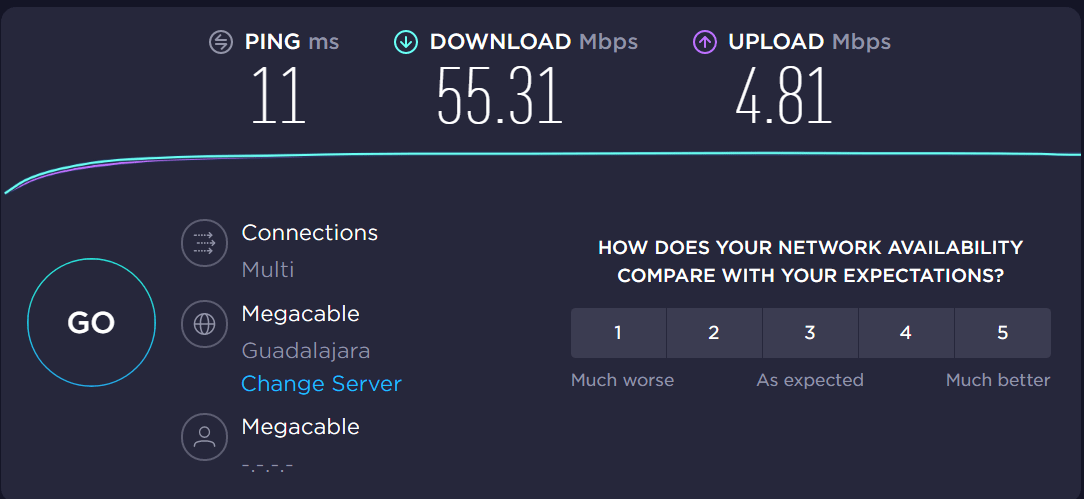

¿Cuando corres el SpeedTest sí te da la velocidad contratada pero al entrar a una página no carga nada o carga lento? Aquí hay una rápida solución para aquellos que les sucede esto: Mi internet no carga páginas pero sí tengo la velocidad que contraté.

Continuar leyendo “Mi internet no carga páginas pero sí tengo la velocidad que contraté”Tu celular como una webcam en 2020

En estos tiempos, para una videollamada, clase en línea o junta directiva de negocios se necesita tener una buena webcam, por las situaciones de incremento de productos electrónicos, impuestos, alta demanda, entre otras cosas, a veces es complicado conseguir una buena webcam. ¿Qué pasa si te digo que puedes usar tu celular como una webcam? Vamos a ver cómo.

Continuar leyendo “Tu celular como una webcam en 2020”Obtener correo edu gratis, funciona para México 2020

Buscando por internet maneras de cómo obtener correo edu gratis para que puedan disfrutar las herramientas y recursos gratuitos de Github, por ejemplo, me encontré un tutorial (bastante largo) para que cualquiera pueda obtener un correo .edu gratis.

Continuar leyendo “Obtener correo edu gratis, funciona para México 2020”Traduciendo WordPress al Español de México

Este artículo será un pequeño tutorial sobre traduciendo WordPress al Español de México en: plugins, themes, core y más. Cabe resaltar que se puede usar para traducir diferentes idiomas pero está enfocado a México.

Continuar leyendo “Traduciendo WordPress al Español de México”Aprende cómo programar publicaciones en las redes sociales

En el mundo tecnológico que vivimos actualmente, es importante saber que la importancia de las redes sociales va más allá del interés personal, pues existe una gran importancia también a nivel laboral, en donde sabernos que cobra gran interés la parte del marketing y las negociaciones. Tanto así que para muchos, las redes sociales es su nuevo negocio; aunque parezca mentira. Continuar leyendo “Aprende cómo programar publicaciones en las redes sociales”

Envía correos cifrados con ProtonMail

En la actualidad todos los servidores de correos están vigilados tanto por las empresas como por el gobierno (en ciertos casos). Recientemente salió un servicio de correos cifrados llamado ProtonMail. Continuar leyendo “Envía correos cifrados con ProtonMail”

Evitar los virus de la USB con este truco

Como se darán cuenta, cuando van a algún cyber y conectan su USB o prestan su USB a amigos o personas desconocidas, siempre les llega su USB con algún virus o algún archivo malicioso. En éste pequeño artículo les enseñaré cómo quitar y evitar los virus de la USB. Continuar leyendo “Evitar los virus de la USB con este truco”

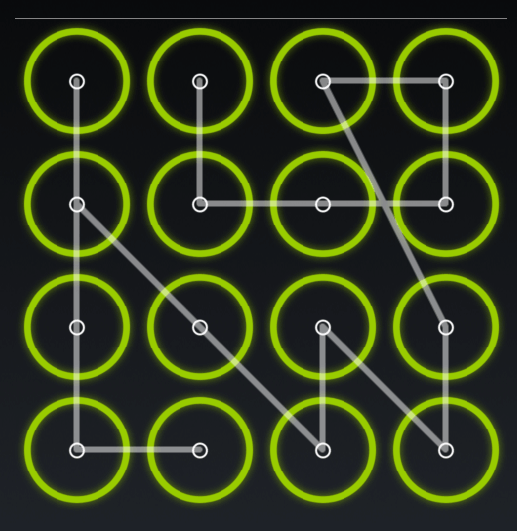

Los patrones de Android: Movimiento equivocado y lo pierdes todo

Actualmente, en los smartphones se archivan de manera habitual muchos datos personales importantes. Así que es necesario tomar las precauciones oportunas para lograr que esta información no acabe en manos equivocadas. Por ejemplo, es importante el empleo de un sistema de bloqueo seguro. Y, si utilizas Android, puedes elegir entre varios patrones de Android, que van desde un código PIN, hasta el reconocimiento facial.

Una de las posibilidades por las que últimamente se opta más, sobre todo los usuarios más jóvenes, es el uso de los patrones. Sin embargo, lo que muchos no saben es que uno de cada cuatro móviles protegidos de esta manera se puede desproteger en menos de 90 segundos.

¿Patrones de Android seguros?

En los patrones de android para desbloquear el dispositivo deslizas el dedo por una matriz de 3 x 3, uniendo entre 4 y 9 puntos. Un atacante deberla conocer no sólo el punto inicial, sino también la longitud del patrón y la dirección en la que se mueve el dedo tras cada punto. Eso ofrece 389.112 posibilidades, es decir, unos 28.555 millones de veces menos que en el caso de un PIN de hasta 16 caracteres numéricos. Así, lo que parece muy seguro en teoría, fracasa en la realidad.

Otra realidad

Dos estudios realizados por la Universidad de Trondheim y la Policía del estado federal alemán de Niedersachsen, han demostrado que los patrones tienen varias debilidades importantes. Así, en el caso de los PIN, puedes repetir un número, pero con los patrones eso no es posible. Además, no se pueden conectar directamente dos esquinas opuestas. Y, desde una de las esquinas, se suele llegar a los 3 puntos vecinos. Así si se añaden a estas debilidades los comportamientos aprendidos al leer y escribir, se obtienen conclusiones sorprendentes: tres cuartos de los usuarios comienzan en una esquina y más de la mitad en la parte superior izquierda. Desde ahí más del 98% llevan el dedo a un punto adyacente. Muchos ni siquiera saben que puedes unir puntos/nodos que no están juntos. El Comisario Jefe Michael Mahnke de la Policía de Niedersachsen confirmó: “Entre los 800 patrones que hemos analizado, sólo un 10% disponen de un punto de destino situado entre otros dos”. Así, de las casi 400 mil posibilidades, al final sólo queda una fracción de las que usan de verdad los usuarios.

A veces, muy predecible

Pero la cosa puede ser peor. En un estudio anónimo en varias ciudades alemanas, los expertos descubrieron que muchos smartphones se protegen con uno de los 15 patrones más utilizados. Y, como un atacante ha de esperar 30 segundos después de 5 intentos fallidos, los dispositivos se pueden hackear en un máximo de 90 segundos.

Y… ¿todavía más sencillo?

Marte Loge, de la Universidad Trondheim (Noruega) no recogió los datos de forma anónima, sino que emparejó el patrón con el nombre del propietario y de sus familiares. Y se observó una tendencia aún más alarmante: con gran frecuencia, los 4.000 patrones recogidos por Loge representaban la primera letra de un familiar cercano. Sobre todo cuando esta letra tiene una forma que cabe bien en la matriz 3 x 3, como por ejemplo C. L, M, N, O o Z. Para el Comisario Mahnke eso es un riesgo increíble “Con frecuencia, nos llegan personas cuyos datos fueron usados y que no tienen ni idea de cómo el atacante los consiguió. El resultado del estudio ofrece algunas respuestas al respecto.

Así es cómo se hace

Para utilizar un patrón con seguridad, deberías seguir las mismas reglas que se aplican a PIN y contraseñas si reduces la comodidad, incrementas la seguridad. Por esta razón, evita formas geométricas sencillas. Las indicaciones personales, como la inicial o la fecha de nacimiento en el código, están prohibidas. Y sigue también las indicaciones superiores. Sólo así la segundad en tu móvil será buena.

¿Para qué sirve Crypter?

¿Para qué sirve Crypter? En este artículo conocerás todo lo relacionado con el concepto de Crypter y sus utilidades. Continuar leyendo “¿Para qué sirve Crypter?”

En Internet se explica cómo evitar casi todos lo bloqueos

Lo cierto es que hasta los propios fabricantes de equipos informáticos desconfían de los mecanismos que protegen los dispositivos de almacenamiento de datos. Continuar leyendo “En Internet se explica cómo evitar casi todos lo bloqueos”